Carátula de las Jornadas de Geopolítica y Seguridad con Prudencio Escamillas

3 de junio de 2022. ‘La seguridad del entorno industrial’ ha sido el título de las Jornadas de Geopolítica y Seguridad organizadas en la Universidad Isabel I y que han contado con el ponente Prudencio Escamillas, profesor universitario y experto en seguridad industrial. El webinar versó sobre las opciones para compartir información entre empresas manteniendo la seguridad que protege los secretos empresariales.

El ponente destacó que para mantener la máxima eficacia en seguridad, la empresa debe seguir dos ejes: por un lado el compuesto por las personas, los medios que se utilizan y el producto o servicio que se ofrece al público. Y por otro, todo lo que se refiere a la seguridad de los programas informáticos de la empresa, la ciberseguridad y en general cómo se custodia su know how, que es su diferencial tecnológico frente a la competencia.

Seguridad de personas, medios y productos

La seguridad de las personas en el sector industrial se orienta a los protocolos de prevención de los riesgos laborales, asegurando un entorno seguro, con una prevención eficaz que aminore los riesgos a los que se ven expuestos los trabajadores. “Los aspectos esenciales de la protección y prevención de las personas se centran en procesos y medios definidos, atendiendo desde el origen, a soluciones que garanticen la protección necesaria y la prevención de accidentes, pero también al compromiso y atención permanente de la dirección para cumplir las acciones correctivas oportunas”, destacó el ponente. La evaluación periódica de los riesgos inherentes a los puestos de trabajo, la monitorización constante del sistema industrial, la información y sensibilización continuada a la plantilla sobre los medios de protección son parte de las acciones que fomentan la seguridad de las personas.

Prudencio Escamilla, Marta Gómez y Rubén Tino, participantes en el webinar.

Prudencio Escamilla hizo referencia también a la seguridad de los medios industriales registrándose el historial de esos medios (equipos, maquinas…) o las modificaciones que se produzcan en esos registros. La empresa debe seguir un protocolo en el que se detalle la definición, ejecución y entrega a los empleados que lo vayan a utilizar con la información correspondiente para su uso, cuidándose, de forma explícita, qué medio productivo no es susceptible de sufrir accidentes. “Los delegados de protección deben cuidar de la salud de sus propios compañeros. En España se suele pedir el certificado CE y el Real Decreto 1215/1997, donde se evalúan los riesgos del equipo hacia los trabajadores y cómo se van a gestionar”, matizó Escamillas.

Respecto a la seguridad del producto, la empresa debe articular la seguridad en todo el proceso de la cadena de valor, desde la concepción, diseño, industrialización, pruebas/validación, entrega y posterior vida de ese producto o servicio en el mercado. Todas las entidades que participen en el proceso deben cumplir con las certificaciones de protección. Y el producto, si no está validado o certificado, no puede pasar a manos del usuario.

Cómo se protege el kwow how de la empresa

El know how es, básicamente, el secreto empresarial sobre la actividad que define a una empresa y la diferencia de sus competidores. Afecta a todo conocimiento reservado sobre: ideas, productos o procedimientos industriales que el empresario, por su valor competitivo, desea mantener oculto. “Es básico preservarlo, debe ser secreto, ya que tiene un valor económico evidenciado actual o potencial para la empresa y una voluntad expresa para mantenerse en secreto”, subrayó el ponente.

Informaciones como alianzas, proyectos, nuevos desarrollos, cuestiones financieras, expansión y proyección de mercados o productos, procesos y medios, forman parte de ese kwow how. La protección legal de los secretos empresariales es significativa. Su revelación o competencia desleal de esa información es considerada como un delito. La ley de competencia desleal tipifica qué actos se consideran ilegales, como es la divulgación o explotación del secreto sin autorización.

Prudencio Escamillas

El acceso a la información de la empresa puede ser legítimo o ilegítimo. La ilegitimidad de cómo se obtiene la información de una empresa puede considerarse intrusión o incluso espionaje, que puede venir por parte de proveedores, clientes o trabajadores. Hay herramientas para proteger esta información: los compromisos de confidencialidad, que impiden compartir con terceros temas propias de la empresa.

“Hay que ser consciente de la información especialmente sensible. Si hay una revelación o pérdida, se destruye o se altera la información, esta situación puede tener perjuicios económicos importantes para la empresa.”, indicó el ponente.

Prudencio Escamilla analizó diferentes aspectos de la ciberdelincuencia, poniendo de manifiesto la vulnerabilidad que pueden llegar a tener las empresas si no protegen adecuadamente su información. “Cada vez son más los canales por los que gestionar y transferir la información, como las redes sociales o los dispositivos móviles, para proteger y monitorizar esos canales y la información que circula por ellos, como uno e los grandes retos que deben abordar los profesionales de la seguridad TI”, dijo.

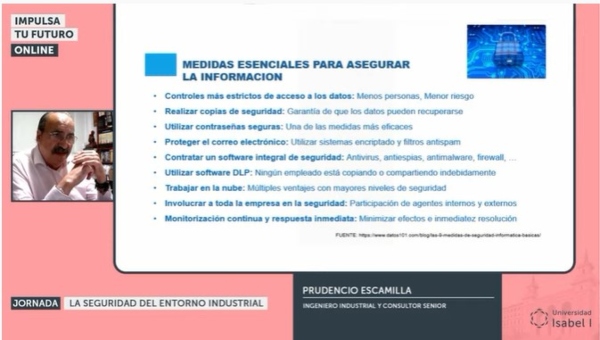

La información puede estar en tres estados diferentes: en reposo, en tránsito o en el punto final (en los terminales de los usuarios). Hay que proteger la información en todos los estados. Para proteger esta información se utiliza la tecnología como la DLP (Data Lost Prevention), monitorizando que no se produzca esa fuga de información. Y otras aplicaciones como Enterprise Data Right Management (EDRM) o Information Rights Management (IRM). En ocasiones, se hace convivir varias de estas tecnologías para incrementar la seguridad.

Medidas esenciales para asegurar la información.

El profesor Escamilla explicó que, no obstante, no todo se basa en la tecnología. Hay una serie de aspectos colaterales a tener en cuenta como son las políticas de la empresa, las buenas prácticas y los procedimientos de seguridad de cada entidad. “Hay que saber discriminar qué información debe protegerse, conocer el estado de la seguridad de nuestra red de información o saber cuál es el estado actual y el nivel de madurez de la red, para evaluar los riesgos de esta situación”, destacó.

Las empresas deben activar procedimientos para el control y seguimiento de la información, quien accede a la información y cuál es la respuesta que se debe dar cuando se produzca una fuga de información. La seguridad en Internet debe ser encriptada para la protección de los datos. El ponente destacó como esencial la protección de correos electrónicos, claves y otros elementos para proteger la información.

Puedes seguir las jornadas de Georg Frey, Raúl Pérez, Samuel Yecutieli, Daniel Romero, Joao Lemos Esteves, Johan Obdola, Shimshom Zamir, Julio Otero, María del Carmen Aríñez, y Samuel Morales.